ノードの重要なコンセプトを理解したので、デバイス間の通信を可能にするものについて分析します。

Matter 仕様では、情報の暗号化と復号に高度なメソッドを使用し、Node の ID を保証して暗号認証情報を共有するための安全なメカニズムを使用します。

ネットワーク内のデバイスのセットが同じセキュリティ ドメインを共有しており、ノード間で安全に通信できる場合に、このセットをファブリックと呼びます。ファブリックは、同じ認証局(CA)の最上位証明書(信頼のルート)を共有し、CA のコンテキスト内で、ファブリック ID という一意の 64 ビット識別子を共有します。

したがって、コミッショニング プロセスとは、新しいノードにファブリック認証情報を割り当てて、同じファブリック内の他のノードと通信できるようにすることです。

運用認証情報

信頼のルートは、コミッショナーによってコミッショニング中のノードに設定されます。通常、スマートフォン、ハブ、コンピュータなどの GUI を備えたデバイスが、管理ドメイン マネージャー(ADM)から受け取った後で設定します。ADM は、信頼できるルート認証局(CA)として機能するエコシステムであることがよくあります。

コミッショナーは CA にアクセスできます。そのため、コミッショニングされるノードまたは Commissionee の代わりに CA から Node Operational Credentials をリクエストします。認証情報は次の 2 つの部分で構成されています。

ノード オペレーション識別子(またはオペレーション ノード ID)は、ファブリック内のすべてのノードを一意に識別する 64 ビットの数値です。

ノード オペレーション証明書(NOC)は、ノードがファブリック内で通信して自身を識別するために使用する一連の認証情報です。これらは、ノード オペレーション証明書署名リクエスト(NOCSR)プロセスによって生成されます。

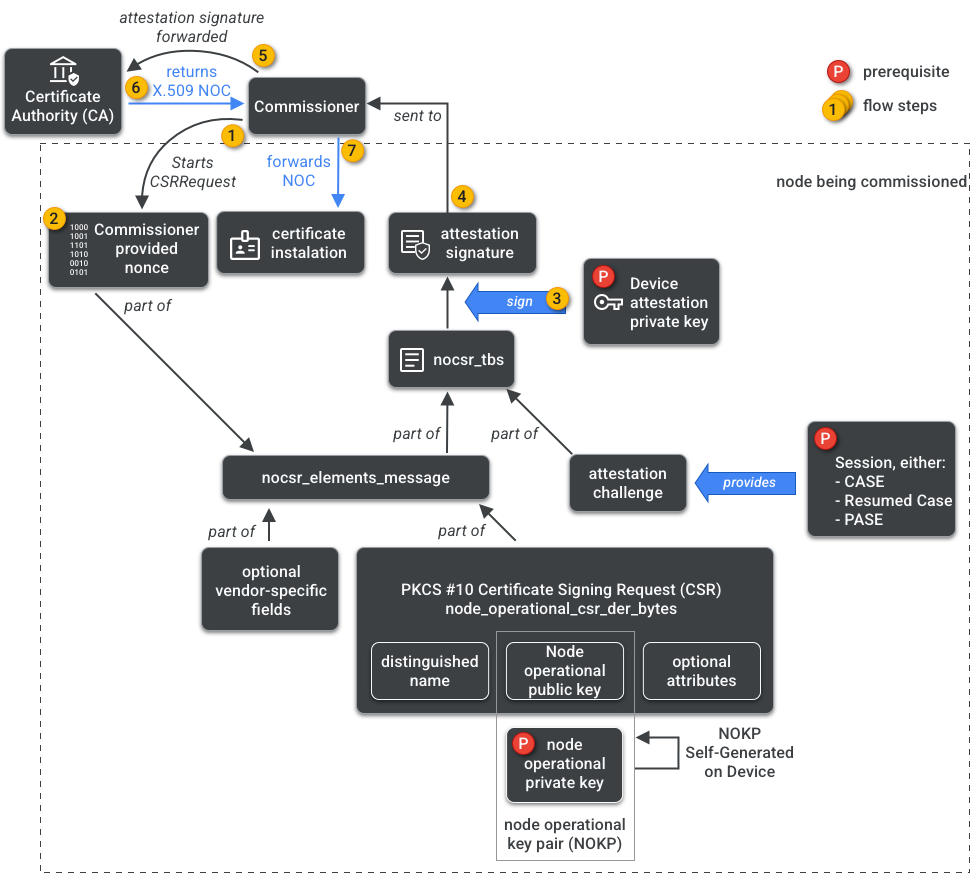

NOCSR は、コミッショニングされるノードで実行される手順です。複数の暗号要素をバインドして Commissioner に送信します。Commissioner は、対応する NOC を CA エコシステムにリクエストします。図 1 は、この依存関係ツリーと、一部のオペレーションが発生する順序を示しています。

各暗号要素を理解することは SDK の開発にとって重要ですが、その役割と影響を完全に分析することはこの入門ガイドの範囲外です。重要な点は次のとおりです。

- NOC は、実際の運用環境のファブリックで CA エコシステムによって発行されます。

- NOC は、一意のノード オペレーション鍵ペア(NOKP)に暗号的にバインドされます。

- NOKP は、コミッショニング プロセス中にコミッショニングされるノードによって生成されます。

- エコシステムに送信される NOCSR 情報にはノード運用公開鍵が含まれますが、ノード運用秘密鍵がコミッショナーまたは CA に送信されることはありません。

- NOCSR プロセスでは、構成証明手順からの入力を使用して CSRSR 情報を署名し、CA が信頼できる NOC を生成するリクエストを検証します。

構成証明手続きは、コミッショナーが次のことを証明するために使用するプロセスです。

- デバイスが Matter 認証を受けている。

- デバイスが主張どおりのものであること: ベンダー、プロダクト ID、その他の製造情報を暗号的に証明します。

Multi-Admin

ノードは複数のファブリックでコミッショニングすることもできます。このプロパティは、マルチ管理者と呼ばれることがよくあります。たとえば、デバイスがメーカーのファブリックとクラウド エコシステムのファブリックの両方にコミッショニングされ、各ファブリックが異なる一連の暗号化された通信を処理し、独立して動作する場合があります。

複数のファブリックが共存する可能性があるため、デバイスには複数のノード オペレーション認証情報セットが存在する可能性があります。ただし、ノードのデータモデルは共有されます。クラスタの属性、イベント、アクションはファブリック間で共通です。したがって、コミッショニング プロセス中に Thread や Wi-Fi 認証情報が設定されても、それらは Networking Operational Cluster の一部であり、すべての Fabric 間で共有され、Fabric 認証情報ではなくノードの DM の一部となります。