Zertifizierte Geräte sind Geräte, die den Connectivity Standards Alliance (Alliance) Matter-Zertifizierungsprozess durchlaufen haben.

Während der Inbetriebnahme muss sich ein zertifiziertes Gerät selbst bestätigen. Mit anderen Worten: Es muss nachweisen, dass es sich um das Produkt handelt, als das es sich ausgibt, und dass es sich um ein Originalprodukt handelt. Alle Matter-Geräte haben daher Anmeldedaten, die das Attestierungsschlüsselpaar und eine zugehörige Zertifikatskette umfassen. Das Geräteattestierungszertifikat (DAC) ist Teil dieser Kette. Sobald das in Betrieb zu nehmende Gerät den Gerätezugriffscode an den Beauftragten übermittelt, bestätigt dieser Folgendes:

- Es wurde von einem zertifizierten Hersteller gefertigt.

- Es handelt sich um ein Originalgerät.

- Matter Compliance-Tests bestanden hat.

In der Entwicklungsphase kann der Hersteller seine Geräte ohne den vollständigen Attestierungsprozess testen. Tester sollten explizit darüber informiert werden, dass das Gerät getestet wird und noch nicht zertifiziert und auf den Markt gebracht wurde. Sobald ein Hersteller in die Produktionsphase eintritt, sollte das Ökosystem des Bereitstellers alle Anforderungen an die Attestierung durchsetzen.

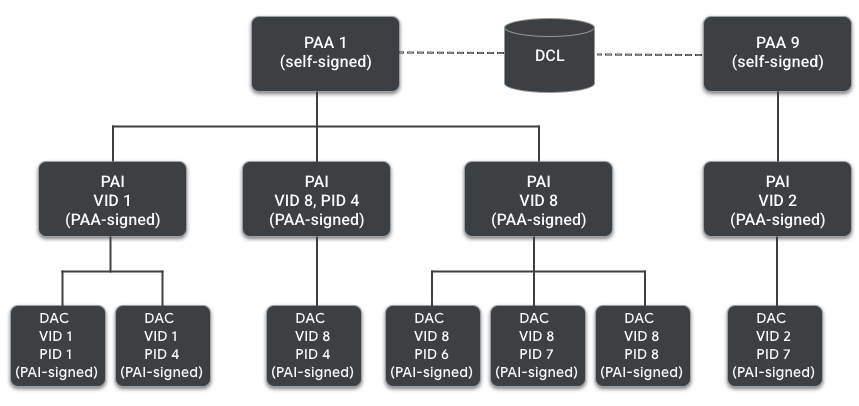

Für die Attestierung wird eine Public-Key-Infrastruktur (PKI) verwendet, die Stammzertifizierungsstellen und Zwischenzertifikate nutzt, ähnlich wie die weit verbreiteten Serverauthentifizierungszertifikate für SSL/TLS. Dieser Vorgang wird als Geräteattestierungszertifikatskette bezeichnet.

PKI für die Geräteattestierung

Das DAC ist ein X.509 v3-Zertifikat. Die erste Version von X.509 wurde 1988 von der ITU-T veröffentlicht. Das von Matter verwendete X.509 v3-Zertifikat mit Public Key Infrastructure (PKI) und die Certificate Revocation List (CRL) werden in RFC5280 beschrieben. Er enthält:

- Öffentlicher Schlüssel

- Aussteller

- Betreff

- Seriennummer des Zertifikats

- Gültigkeit, bei der das Ablaufdatum unbestimmt sein kann

- Unterschrift

Anbieter-ID und Produkt-ID sind Attribute des MatterDACName im DAC-Betreff.

Der Geräte-Aktivierungscode ist für jedes Gerät eindeutig und mit dem eindeutigen Attestierungsschlüsselpaar im Produkt verknüpft. Es wird von einer Zertifizierungsstelle ausgestellt, die mit dem Gerätehersteller verknüpft ist.

Die Signatur des DAC wird anhand des Product Attestation Intermediate Certificate (PAI) validiert, das ebenfalls von einer PAA ausgestellt wird. Ein Händler kann jedoch ein PAI pro Produkt (PID-spezifisch), für eine Gruppe von Produkten oder für alle seine Produkte erstellen.

Am Anfang der Vertrauenskette wird mit dem öffentlichen Schlüssel der Product Attestation Authority (PAA) Certificate Authority (CA) die Signatur der PAI validiert. Der Matter-Trust Store ist föderiert und die von den Kommissionen vertrauenswürdigen PAA-Zertifikate werden in einer zentralen vertrauenswürdigen Datenbank (Distributed Compliance Ledger) verwaltet. Für die Aufnahme einer PAA in die vertrauenswürdige Gruppe muss eine von der Alliance verwaltete Zertifikatsrichtlinie eingehalten werden.

Das PAI ist ebenfalls ein X.509 v3-Zertifikat, das Folgendes enthält:

- Öffentlicher Schlüssel

- Aussteller

- Betreff

- Seriennummer des Zertifikats

- Gültigkeit, bei der das Ablaufdatum unbestimmt sein kann

- Unterschrift

Anbieter-ID und Produkt-ID (optional) sind Attribute des MatterDACName im DAC-Betreff.

Das PAA ist das Root-Zertifikat in der Kette und ist selbstsigniert. Dazu gehören:

- Unterschrift

- Öffentlicher Schlüssel

- Aussteller

- Betreff

- Seriennummer des Zertifikats

- Gültigkeit

Zusätzliche Bestätigungsdokumente und ‑nachrichten

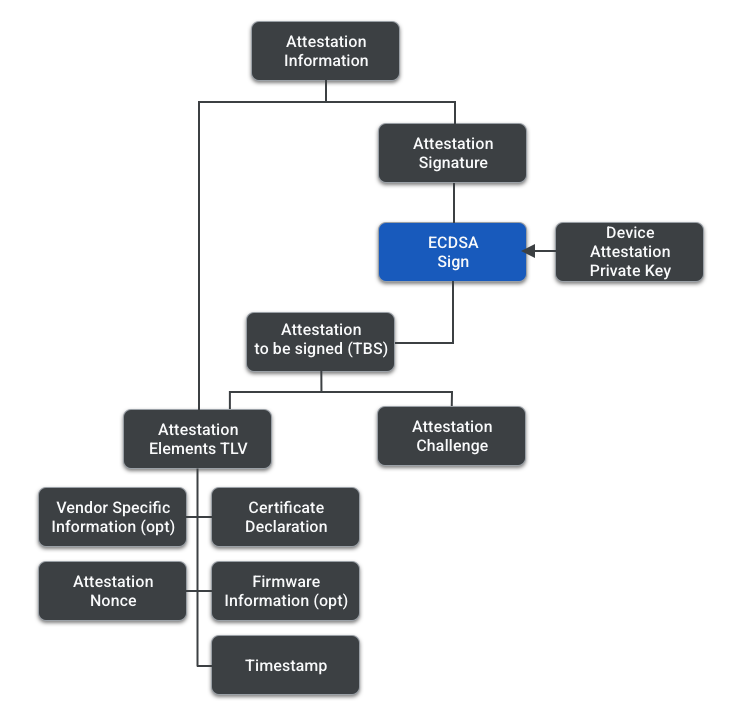

Der Attestierungsprozess umfasst mehrere Dokumente und Nachrichten. Die folgenden Elemente geben einen kurzen Überblick über ihre Funktion und Zusammensetzung. Das Bild unten veranschaulicht die Hierarchie.

| Dokument | Beschreibung |

|---|---|

| Zertifizierungserklärung (Certification Declaration, CD) | Die CD ermöglicht es dem Matter-Gerät, seine Konformität mit dem Matter-Protokoll nachzuweisen.

Immer wenn die Matter-Zertifizierungsprozesse abgeschlossen sind, erstellt Alliance eine Gerätekonfigurationsdatei für den Gerätetyp, damit der Anbieter sie in die Firmware aufnehmen kann. Die CD enthält unter anderem folgende Informationen:

|

| Firmwareinformationen (optional) | Die Firmware-Informationen enthalten die CD-Versionsnummer und einen oder mehrere Digests von Komponenten in der Firmware, z. B. des Betriebssystems, des Dateisystems und des Bootloaders. Die Digests können entweder ein Hash der Softwarekomponenten oder ein Hash der signierten Manifeste der Softwarekomponenten sein. Der Anbieter kann auch nur den „Hash-of-Hashes“ seiner Komponenten in die Firmware-Informationen aufnehmen, anstatt ein Array mit einzelnen Hashes. Firmware-Informationen sind ein optionales Element im Attestierungsprozess und gelten, wenn ein Anbieter eine Secure Boot-Umgebung hat, die das Attestierungsschlüsselpaar verwaltet. |

| Bestätigungsinformationen | Nachricht, die vom Beauftragten an den Kommissar gesendet wurde. Die Attestierungsinformationen bestehen aus einem TLV mit den Attestierungselementen und einer Attestierungssignatur. |

| Attestierungselemente | Dies ist ein TLV, der Folgendes enthält:

|

| Attestation Challenge | Out-of-Band-Challenge, die während der Passcode Authenticated Session Establishment (PASE)-Sitzung / Certificate Authenticated Session Establishment (CASE)-Sitzung abgeleitet und zur weiteren Sicherung des Verfahrens und zur Vermeidung von wiedergegebenen Signaturen verwendet wird. Stammt entweder aus einer CASE-Sitzung, einer PASE-Sitzung oder einer fortgesetzten CASE-Sitzung. |

| Bestätigung TBS (muss unterzeichnet werden) | Nachricht mit den Attestierungselementen und der Attestierungs-Challenge. |

| Signatur der Bestätigung | Signatur des Attestation TBS, signiert mit dem privaten Schlüssel für die Geräteattestierung. |

Attestierungsverfahren

Der Auftraggeber ist für die Bestätigung des Auftragnehmers verantwortlich. Dabei werden die folgenden Schritte ausgeführt:

- Der Commissioner generiert eine zufällige 32-Byte-Attestierungs-Nonce. In der Kryptografie ist eine Nonce (einmal verwendete Zahl) eine Zufallszahl, die im kryptografischen Verfahren generiert wird und nur einmal verwendet werden soll.

- Der Commissioner sendet die Nonce an das DUT und fordert die Attestinformationen an.

- Das DUT generiert die Attestierungsinformationen und signiert sie mit dem privaten Attestierungsschlüssel.

- Der Commissioner ruft das DAC- und das PAI-Zertifikat vom Gerät ab und sucht das PAA-Zertifikat in seinem Matter-Vertrauensspeicher.

- Der Commissioner validiert die Attestinformationen. Das sind die Bedingungen für die Validierung:

- Die DAC-Zertifikatskette muss validiert werden, einschließlich der Widerrufsprüfungen für PAI und PAA.

- Die VID im DAC stimmt mit der VID im PAI überein.

- Die Attestierungssignatur ist gültig.

- Die Nonce in den Geräteattestierungselementen stimmt mit der Nonce überein, die vom Commissioner bereitgestellt wurde.

- Die Signatur der Zertifikatserklärung ist mit einem der bekannten Signaturschlüssel für Zertifikatserklärungen von Alliance gültig.

- Die Firmware-Informationen (sofern vorhanden und vom Beauftragten unterstützt) stimmen mit einem Eintrag im Distributed Compliance Ledger überein.

- Zusätzliche VID/PID-Validierungen erfolgen auch zwischen dem Device Basic Information Cluster, der Certification Declaration und dem DAC.